许多组织在安装军事化开源应用程序后遭到黑客攻击

展开

盖蒂图片社

展开

盖蒂图片社

展开

盖蒂图片社

展开

盖蒂图片社

由朝鲜政府支持的黑客正在将著名的开源软件作为武器,正在进行的活动已经成功入侵了媒体部门、国防、航空航天和计算机服务领域的“几个”组织。 ,微软周四表示。

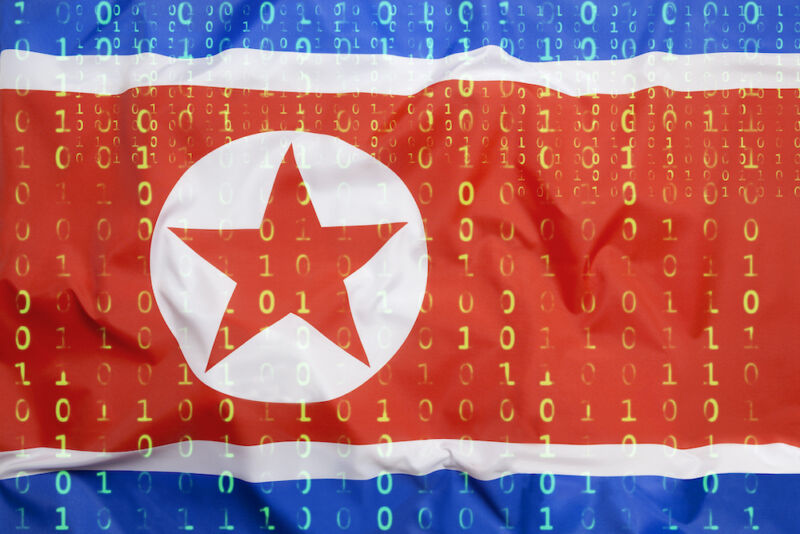

ZINC 是微软给一群也被称为 Lazarus 的威胁组织起的名字,Lazarus 以领导 2014 年对 Sony Pictures Entertainment 的破坏性破坏而闻名,它捆绑了 PuTTY 和其他具有高度加密的合法开源应用程序,最终安装了间谍软件恶意软件。黑客随后会伪装成招聘人员,并通过 LinkedIn 与目标组织的个人联系。在通过一系列对话建立一定程度的信任并最终将其转移到 WhatsApp 消息传递之后,黑客要求个人安装这些应用程序,从而感染员工的工作环境。

放大

微软

放大

微软

“自 2022 年 6 月以来,攻击者已成功入侵众多组织,”Microsoft 安全威胁情报和 LinkedIn 威胁预防和防御团队的成员在一篇帖子中写道。 “由于 ZINC 在此次活动中使用的平台和软件得到广泛使用,ZINC 可能对多个行业和地区的个人和组织构成重大威胁。”

PuTTY 是一种流行的终端仿真器、串行控制台和网络文件传输应用程序,支持包括 SSH、SCP、Telnet、rlogin 和原始套接字登录在内的网络协议。两周前,安全公司 Mandiant 警告说,与朝鲜有联系的黑客在一次成功入侵客户网络的活动中用特洛伊木马感染了朝鲜。周四的文章称,同样的黑客还为 KiTTY、TightVNC、Sumatra PDF Reader 和 muPDF/Subliminal Recording 软件配备了安装相同间谍软件恶意软件的代码,微软将其命名为 ZetaNile。

Lazarus 曾经是一群衣衫褴褛的黑客,资源和技能都很有限。在过去的十年里,他的实力急剧增加。在过去五年中,他对加密货币交易所的攻击为该国的大规模杀伤性武器计划创造了数十亿美元。他们经常在高度强化的应用程序中发现并利用零日漏洞,并使用许多与其他国家资助组织相同的恶意软件技术。

该组织主要依靠鱼叉式网络钓鱼作为其受害者的初始工具,但它有时也会在网站上使用其他形式的社会工程和妥协。一个常见的主题是成员针对他们想要妥协的组织的员工,通常是通过欺骗他们或强迫他们安装特洛伊木马软件。

Microsoft 观察到的受木马保护的 PuTTY 和 KiTTY 应用程序使用一种巧妙的机制来确保只感染预期目标,并且它们不会无意中感染其他目标。应用程序安装程序不运行任何恶意软件...

展开

盖蒂图片社

展开

盖蒂图片社

由朝鲜政府支持的黑客正在将著名的开源软件作为武器,正在进行的活动已经成功入侵了媒体部门、国防、航空航天和计算机服务领域的“几个”组织。 ,微软周四表示。

ZINC 是微软给一群也被称为 Lazarus 的威胁组织起的名字,Lazarus 以领导 2014 年对 Sony Pictures Entertainment 的破坏性破坏而闻名,它捆绑了 PuTTY 和其他具有高度加密的合法开源应用程序,最终安装了间谍软件恶意软件。黑客随后会伪装成招聘人员,并通过 LinkedIn 与目标组织的个人联系。在通过一系列对话建立一定程度的信任并最终将其转移到 WhatsApp 消息传递之后,黑客要求个人安装这些应用程序,从而感染员工的工作环境。

放大

微软

放大

微软

“自 2022 年 6 月以来,攻击者已成功入侵众多组织,”Microsoft 安全威胁情报和 LinkedIn 威胁预防和防御团队的成员在一篇帖子中写道。 “由于 ZINC 在此次活动中使用的平台和软件得到广泛使用,ZINC 可能对多个行业和地区的个人和组织构成重大威胁。”

PuTTY 是一种流行的终端仿真器、串行控制台和网络文件传输应用程序,支持包括 SSH、SCP、Telnet、rlogin 和原始套接字登录在内的网络协议。两周前,安全公司 Mandiant 警告说,与朝鲜有联系的黑客在一次成功入侵客户网络的活动中用特洛伊木马感染了朝鲜。周四的文章称,同样的黑客还为 KiTTY、TightVNC、Sumatra PDF Reader 和 muPDF/Subliminal Recording 软件配备了安装相同间谍软件恶意软件的代码,微软将其命名为 ZetaNile。

Lazarus 曾经是一群衣衫褴褛的黑客,资源和技能都很有限。在过去的十年里,他的实力急剧增加。在过去五年中,他对加密货币交易所的攻击为该国的大规模杀伤性武器计划创造了数十亿美元。他们经常在高度强化的应用程序中发现并利用零日漏洞,并使用许多与其他国家资助组织相同的恶意软件技术。

该组织主要依靠鱼叉式网络钓鱼作为其受害者的初始工具,但它有时也会在网站上使用其他形式的社会工程和妥协。一个常见的主题是成员针对他们想要妥协的组织的员工,通常是通过欺骗他们或强迫他们安装特洛伊木马软件。

Microsoft 观察到的受木马保护的 PuTTY 和 KiTTY 应用程序使用一种巧妙的机制来确保只感染预期目标,并且它们不会无意中感染其他目标。应用程序安装程序不运行任何恶意软件...

What's Your Reaction?