Diese Woche sicher: Symbiote, Smart Locks und CosmicStrand

Symbiote ist ein besonders bösartiges Linux-Rootkit, und wir haben den interessanten Fall von zwei separaten Tests, die diese Woche veröffentlicht wurden. Zunächst zerlegt [CyberMasterV] eine sehr frühe Probe der Malware. Der Hauptzweck von Symbiote scheint darin zu bestehen, SSH-Anmeldungen zu erfassen, und diese Version tut dies, indem sie das Pluggable Authentication Modules (PAM)-System einfügt, um Benutzer zu erfassen, die sich bei dem Computer anmelden, auf dem es sich befindet. Es überwacht auch SSH- und SCP-Binärdateien und schnüffelt das von diesen Binärdateien verwendete Terminal, wodurch ausgehende Anmeldeinformationen erfasst werden.

Alle diese Daten werden als DNS-Abfragen verpackt und an den Command-and-Control-Server weitergeleitet. "Einfach", höre ich Sie sagen, "blockieren Sie einfach den DNS-Verkehr zu einem beliebigen Ort außer einem vertrauenswürdigen DNS-Anbieter." Es ist klüger als das. Die Daten liegen in Form gültiger DNS-Subdomains vor. In seiner Gesamtheit ist es eine DNS-Abfrage an PacketNumber.MachineID.Data.px32.nss.atendimento-estilo[.]com, alles entsprechend codiert, um gültig zu sein. Jede Anfrage bezieht sich auf einen eindeutigen Hostnamen, sodass jede Anfrage an den C&C-Controller weitergeleitet wird, der auch als autoritativer DNS-Resolver für diese Domain fungiert. Sie könnten Zeit sparen, indem Sie sehr lange DNS-Abfragen blockieren (oder zumindest protokollieren).

Symbiote ersetzt auch typische Dateien und Geräte, die Sie untersuchen würden, um ein potenzielles Problem zu finden. Beispielsweise meldet /proc/net/tcp der Kernel offene TCP-Verbindungen. Auf einem infizierten Computer wird eine Kopie dieser Datei von der Malware aufbewahrt, wodurch Verbindungen, die aus den Infektionen resultieren, bequem übersprungen werden. Symbiote hat einen Haken in fopen, so dass jedes Mal, wenn ein Prozess versucht, diesen Ort zu lesen, das Lesen auf die gebackene Version umgeleitet wird, wodurch das Rootkit sauber versteckt wird. Diese Stealth-Funktion wird anscheinend auch verwendet, um andere Malware vor denselben Angreifern zu verbergen, die sich möglicherweise auf demselben Computer befinden.

Sehen wir uns nun den zweiten Scan an, eine gemeinsame Anstrengung von BlackBerry und Intezer. Dies stammt von einem späteren Symbiote-Sample, und es gab eine interessante Entwicklung. Am bemerkenswertesten ist, dass es den Berkeley Packet Filter (BPF) verwendet, um seinen Datenverkehr vor Paketerfassungen zu verbergen. Da BPF-Filter direkt im Kernel laufen, ist dies eine sehr mächtige Stealth-Technik. Symbiote erkennt sogar eine Reihe von ldd, die es als laufende Bibliothek auflisten. Auch dies ist desinfiziert, wodurch Symbiote sehr schwer zu erkennen ist. Es sollte möglich sein, die Rootkit-Funktionalität von Symbiote zur Erkennung dagegen zu verwenden. Einer der versteckten Dateinamen ist beispielsweise apache2start. Es sollte möglich sein, diesen Dateinamen zu berühren und dann ls für das Verzeichnis auszuführen, das ihn enthalten soll. Wenn die neue Datei aufgelistet wird, geht es Ihnen wahrscheinlich gut. Wenn es fehlt, besteht die Möglichkeit, dass das Rootkit ausgeführt wird. Wir haben uns an die Forscher gewandt, um Hilfe bei der Bestätigung dieser einfachen Erkennungstechnik zu erhalten, also bleiben Sie dran für ein mögliches Update.

"Intelligente" SchlösserAuch wenn es um IoT geht, steht das S für Sicherheit. Der Spaß beginnt mit einem klassischen Fehler, der keine SSL-Verifizierung durchführt. Die Firmware kontaktiert also einen HTTPS-Server, um zu funktionieren, akzeptiert jedoch jedes Zertifikat für diese Verbindung. Der Mittelsmann hat es in diesem Fall viel einfacher. Und diese MitM-Haltung passt gut zum nächsten Problem, das Forscher der NCC Group gefunden haben, einem Pufferüberlauf beim JSON-Parsing. Fügen Sie diese beiden zusammen und Ihr Code läuft darauf, da sie sich im selben Netzwerk wie das Schloss befinden.

Für die meisten von uns ist ein Angreifer im internen Netzwerk oder sogar im IoT bereits eine Katastrophe. Eine weitere Angriffskette wurde entdeckt. Die Art und Weise, wie dieses Schloss normalerweise installiert wird, ist mit einem "Schraubendreher", der in einer Tür installiert ist und physisch unzugänglich ist, bis die Tür entriegelt und geöffnet wird. Die zweite Hälfte ist das "Keypad", der öffentlich zugängliche Raum, in dem der Code eingegeben wird. Theoretisch sollte diese Tastatur nicht von der Schlüsselbund-Hardware unterstützt werden und nur Tastenanschläge über die BLE-Verbindung übertragen. In der Praxis kann die Tastatur eine Entsperranforderung ohne den Code senden und die Tür entriegeln.

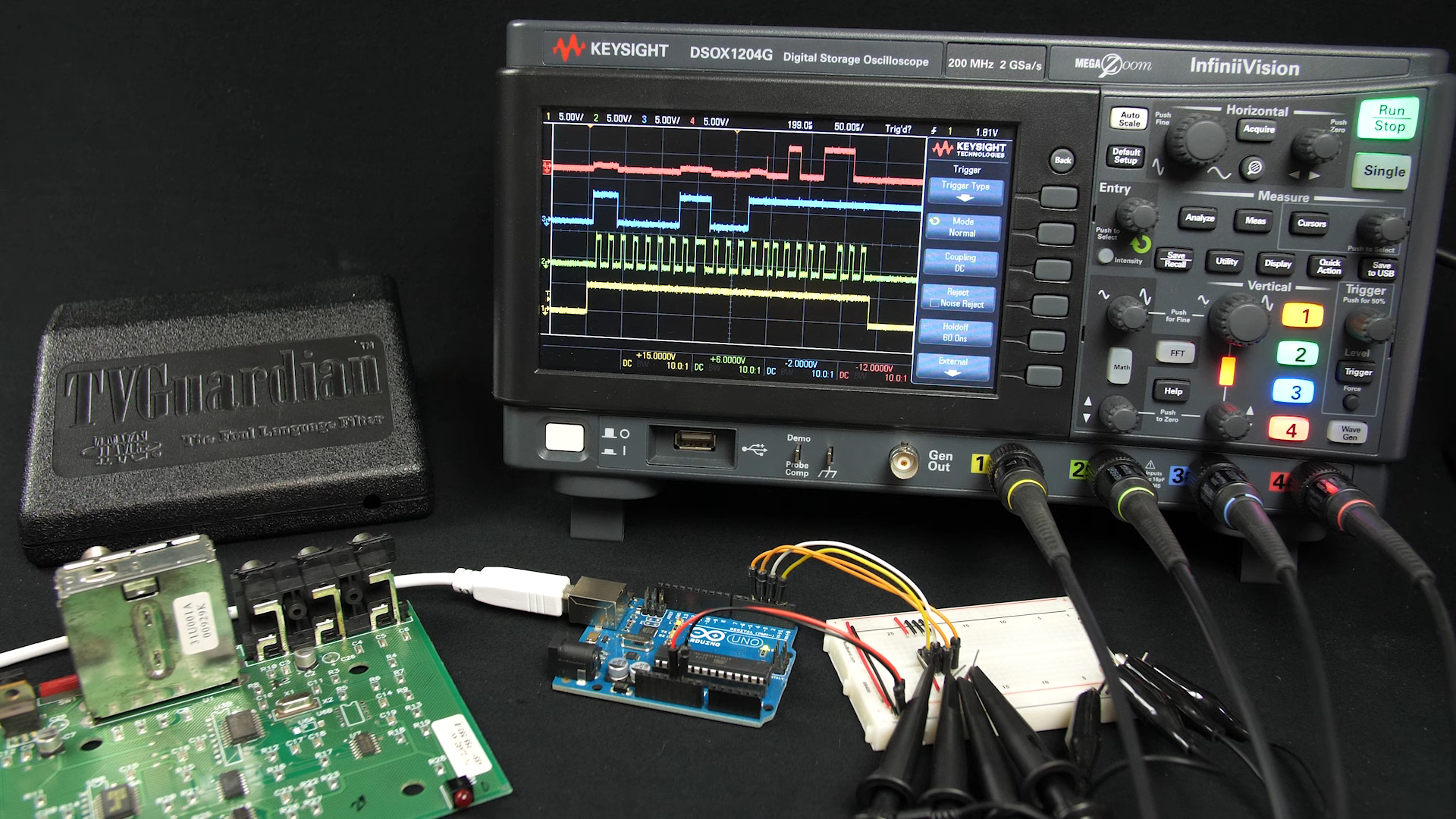

Dies führt zum letzten Punkt, JTAG-Ports, auf die über die Tastatur zugegriffen werden kann. JTAG ist eine Debugging-Schnittstelle für On-Board-Geräte, die äußerst nützlich ist, um Firmware auf ansonsten gemauerte Geräte zu flashen und Echtzeit-Debugging durchzuführen. Letzterer macht hier die Arbeit. Stellen Sie eine Verbindung zum JTAG-Port der Tastatur her und rufen Sie die Authentifizierungsdaten aus dem Speicher ab. Verwenden Sie dann ein anderes Gerät und ...

Symbiote ist ein besonders bösartiges Linux-Rootkit, und wir haben den interessanten Fall von zwei separaten Tests, die diese Woche veröffentlicht wurden. Zunächst zerlegt [CyberMasterV] eine sehr frühe Probe der Malware. Der Hauptzweck von Symbiote scheint darin zu bestehen, SSH-Anmeldungen zu erfassen, und diese Version tut dies, indem sie das Pluggable Authentication Modules (PAM)-System einfügt, um Benutzer zu erfassen, die sich bei dem Computer anmelden, auf dem es sich befindet. Es überwacht auch SSH- und SCP-Binärdateien und schnüffelt das von diesen Binärdateien verwendete Terminal, wodurch ausgehende Anmeldeinformationen erfasst werden.

Alle diese Daten werden als DNS-Abfragen verpackt und an den Command-and-Control-Server weitergeleitet. "Einfach", höre ich Sie sagen, "blockieren Sie einfach den DNS-Verkehr zu einem beliebigen Ort außer einem vertrauenswürdigen DNS-Anbieter." Es ist klüger als das. Die Daten liegen in Form gültiger DNS-Subdomains vor. In seiner Gesamtheit ist es eine DNS-Abfrage an PacketNumber.MachineID.Data.px32.nss.atendimento-estilo[.]com, alles entsprechend codiert, um gültig zu sein. Jede Anfrage bezieht sich auf einen eindeutigen Hostnamen, sodass jede Anfrage an den C&C-Controller weitergeleitet wird, der auch als autoritativer DNS-Resolver für diese Domain fungiert. Sie könnten Zeit sparen, indem Sie sehr lange DNS-Abfragen blockieren (oder zumindest protokollieren).

Symbiote ersetzt auch typische Dateien und Geräte, die Sie untersuchen würden, um ein potenzielles Problem zu finden. Beispielsweise meldet /proc/net/tcp der Kernel offene TCP-Verbindungen. Auf einem infizierten Computer wird eine Kopie dieser Datei von der Malware aufbewahrt, wodurch Verbindungen, die aus den Infektionen resultieren, bequem übersprungen werden. Symbiote hat einen Haken in fopen, so dass jedes Mal, wenn ein Prozess versucht, diesen Ort zu lesen, das Lesen auf die gebackene Version umgeleitet wird, wodurch das Rootkit sauber versteckt wird. Diese Stealth-Funktion wird anscheinend auch verwendet, um andere Malware vor denselben Angreifern zu verbergen, die sich möglicherweise auf demselben Computer befinden.

Sehen wir uns nun den zweiten Scan an, eine gemeinsame Anstrengung von BlackBerry und Intezer. Dies stammt von einem späteren Symbiote-Sample, und es gab eine interessante Entwicklung. Am bemerkenswertesten ist, dass es den Berkeley Packet Filter (BPF) verwendet, um seinen Datenverkehr vor Paketerfassungen zu verbergen. Da BPF-Filter direkt im Kernel laufen, ist dies eine sehr mächtige Stealth-Technik. Symbiote erkennt sogar eine Reihe von ldd, die es als laufende Bibliothek auflisten. Auch dies ist desinfiziert, wodurch Symbiote sehr schwer zu erkennen ist. Es sollte möglich sein, die Rootkit-Funktionalität von Symbiote zur Erkennung dagegen zu verwenden. Einer der versteckten Dateinamen ist beispielsweise apache2start. Es sollte möglich sein, diesen Dateinamen zu berühren und dann ls für das Verzeichnis auszuführen, das ihn enthalten soll. Wenn die neue Datei aufgelistet wird, geht es Ihnen wahrscheinlich gut. Wenn es fehlt, besteht die Möglichkeit, dass das Rootkit ausgeführt wird. Wir haben uns an die Forscher gewandt, um Hilfe bei der Bestätigung dieser einfachen Erkennungstechnik zu erhalten, also bleiben Sie dran für ein mögliches Update.

"Intelligente" SchlösserAuch wenn es um IoT geht, steht das S für Sicherheit. Der Spaß beginnt mit einem klassischen Fehler, der keine SSL-Verifizierung durchführt. Die Firmware kontaktiert also einen HTTPS-Server, um zu funktionieren, akzeptiert jedoch jedes Zertifikat für diese Verbindung. Der Mittelsmann hat es in diesem Fall viel einfacher. Und diese MitM-Haltung passt gut zum nächsten Problem, das Forscher der NCC Group gefunden haben, einem Pufferüberlauf beim JSON-Parsing. Fügen Sie diese beiden zusammen und Ihr Code läuft darauf, da sie sich im selben Netzwerk wie das Schloss befinden.

Für die meisten von uns ist ein Angreifer im internen Netzwerk oder sogar im IoT bereits eine Katastrophe. Eine weitere Angriffskette wurde entdeckt. Die Art und Weise, wie dieses Schloss normalerweise installiert wird, ist mit einem "Schraubendreher", der in einer Tür installiert ist und physisch unzugänglich ist, bis die Tür entriegelt und geöffnet wird. Die zweite Hälfte ist das "Keypad", der öffentlich zugängliche Raum, in dem der Code eingegeben wird. Theoretisch sollte diese Tastatur nicht von der Schlüsselbund-Hardware unterstützt werden und nur Tastenanschläge über die BLE-Verbindung übertragen. In der Praxis kann die Tastatur eine Entsperranforderung ohne den Code senden und die Tür entriegeln.

Dies führt zum letzten Punkt, JTAG-Ports, auf die über die Tastatur zugegriffen werden kann. JTAG ist eine Debugging-Schnittstelle für On-Board-Geräte, die äußerst nützlich ist, um Firmware auf ansonsten gemauerte Geräte zu flashen und Echtzeit-Debugging durchzuführen. Letzterer macht hier die Arbeit. Stellen Sie eine Verbindung zum JTAG-Port der Tastatur her und rufen Sie die Authentifizierungsdaten aus dem Speicher ab. Verwenden Sie dann ein anderes Gerät und ...

What's Your Reaction?