Así es como Forerunner protege su privacidad

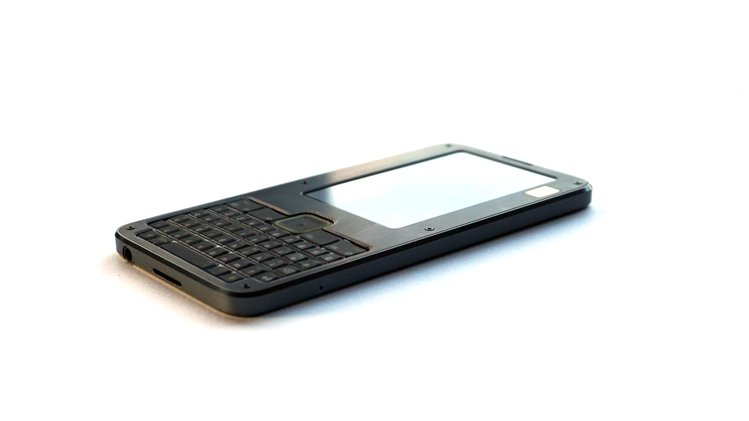

En algún momento, se preguntará: ¿Mi dispositivo realmente ejecuta el código que espero? [bunnie] alias [Andrew Huang] es un apasionado de la fabricación de dispositivos en los que se puede confiar fundamental y profundamente, y su último proyecto apasionante es Precursor Communicator.

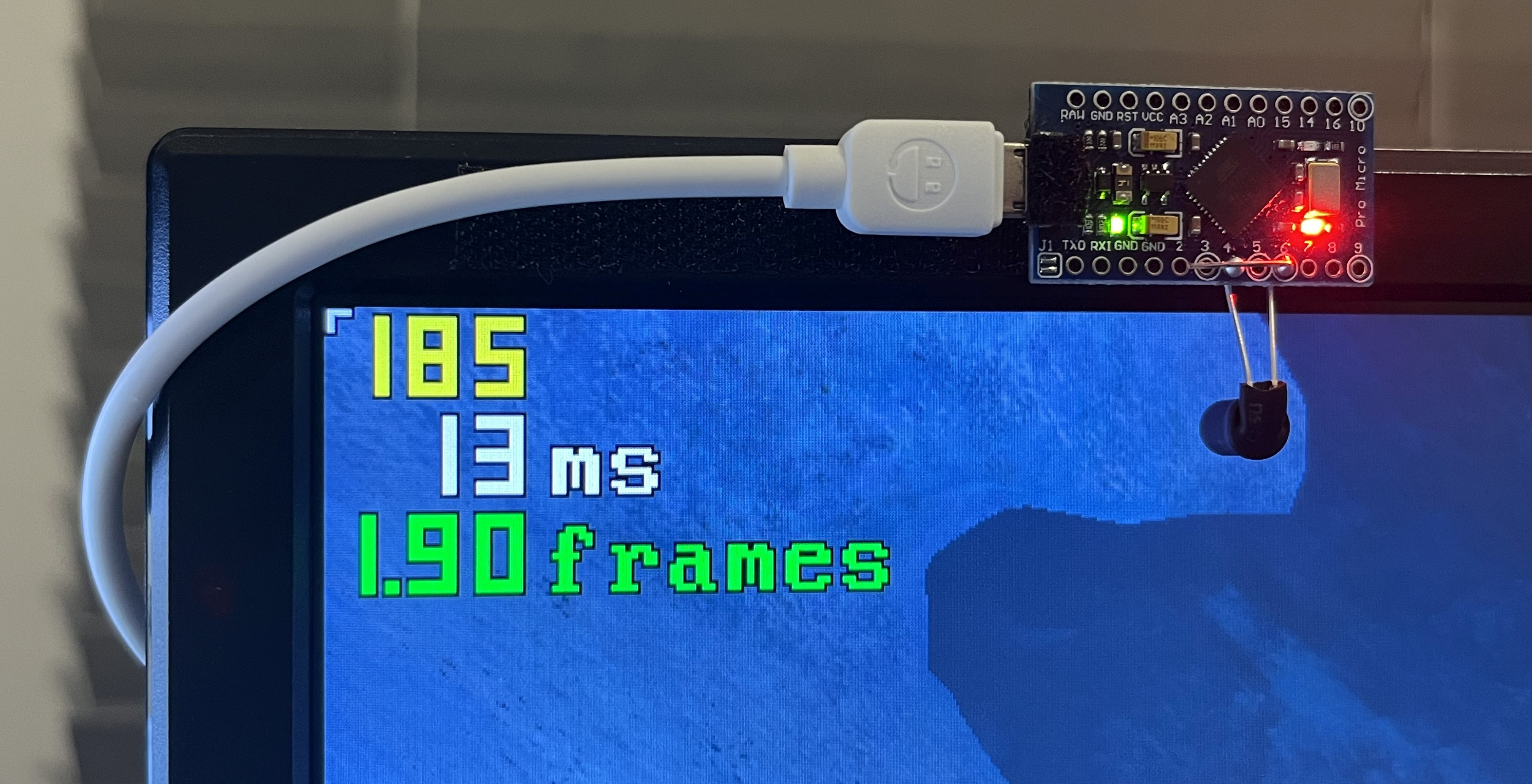

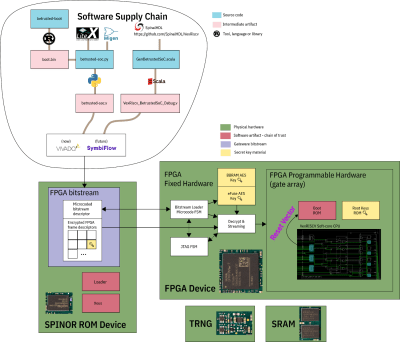

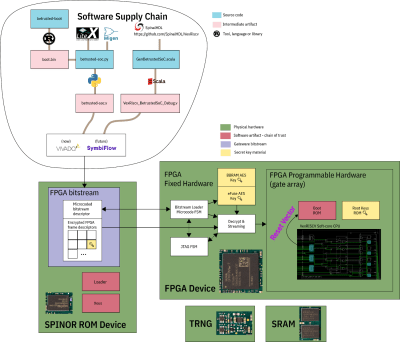

En su corazón hay un FPGA, y el procesador de Precursor se crea a partir de las puertas de este FPGA. Esta y una miríada de otras decisiones de diseño hacen que el Precursor sea intrínsecamente difícil de secuestrar, y no tienes que creerle a [bunnie] en su palabra: hizo un video completo repasando la arquitectura, las protecciones de arranque y las garantías del Precursor, enseñándonos lo que sucede en un dispositivo seguro que también es cómodo de usar.

Si no comprende cómo funciona su dispositivo, es posible que no confíe en él. En el video de una hora, [bunnie] explica toda la pila, desde los niveles más bajos de hardware hasta las claves raíz que se usan para firmar y verificar la integridad de su sistema operativo, mientras demuestra cómo puede verificar que las cosas no salieron mal. .

Si no comprende cómo funciona su dispositivo, es posible que no confíe en él. En el video de una hora, [bunnie] explica toda la pila, desde los niveles más bajos de hardware hasta las claves raíz que se usan para firmar y verificar la integridad de su sistema operativo, mientras demuestra cómo puede verificar que las cosas no salieron mal. .

Se asegura de resaltar los aspectos de los que desea tener cuidado, desde las limitaciones de seguridad física hasta los matices de la cadena de herramientas. Si no está listo para un video, siempre puede consultar la wiki de Precursor, que tiene un tesoro de información sobre el modelo de seguridad del dispositivo.

Como ya habrá aprendido, no es suficiente que el hardware sea de código abierto para ser confiable. Si bien los diseños de silicio de código abierto son, sin duda, el futuro, sus garantías de seguridad no van más allá.

Ya se trate de puertas traseras esotéricas de firmware de disco duro, proyectos de fin de semana que convierten su tarjeta Wi-Fi en un registrador de teclas o rootkits que puede obtener en computadoras portátiles Lenovo compradas en la tienda, diablos, incluso nuestro último episodio de This Week In Security tiene dos ejemplos divertidos de malware: nunca faltan las partes interesadas en recopilar la mayor cantidad de datos posible.

En algún momento, se preguntará: ¿Mi dispositivo realmente ejecuta el código que espero? [bunnie] alias [Andrew Huang] es un apasionado de la fabricación de dispositivos en los que se puede confiar fundamental y profundamente, y su último proyecto apasionante es Precursor Communicator.

En su corazón hay un FPGA, y el procesador de Precursor se crea a partir de las puertas de este FPGA. Esta y una miríada de otras decisiones de diseño hacen que el Precursor sea intrínsecamente difícil de secuestrar, y no tienes que creerle a [bunnie] en su palabra: hizo un video completo repasando la arquitectura, las protecciones de arranque y las garantías del Precursor, enseñándonos lo que sucede en un dispositivo seguro que también es cómodo de usar.

Si no comprende cómo funciona su dispositivo, es posible que no confíe en él. En el video de una hora, [bunnie] explica toda la pila, desde los niveles más bajos de hardware hasta las claves raíz que se usan para firmar y verificar la integridad de su sistema operativo, mientras demuestra cómo puede verificar que las cosas no salieron mal. .

Si no comprende cómo funciona su dispositivo, es posible que no confíe en él. En el video de una hora, [bunnie] explica toda la pila, desde los niveles más bajos de hardware hasta las claves raíz que se usan para firmar y verificar la integridad de su sistema operativo, mientras demuestra cómo puede verificar que las cosas no salieron mal. .

Se asegura de resaltar los aspectos de los que desea tener cuidado, desde las limitaciones de seguridad física hasta los matices de la cadena de herramientas. Si no está listo para un video, siempre puede consultar la wiki de Precursor, que tiene un tesoro de información sobre el modelo de seguridad del dispositivo.

Como ya habrá aprendido, no es suficiente que el hardware sea de código abierto para ser confiable. Si bien los diseños de silicio de código abierto son, sin duda, el futuro, sus garantías de seguridad no van más allá.

Ya se trate de puertas traseras esotéricas de firmware de disco duro, proyectos de fin de semana que convierten su tarjeta Wi-Fi en un registrador de teclas o rootkits que puede obtener en computadoras portátiles Lenovo compradas en la tienda, diablos, incluso nuestro último episodio de This Week In Security tiene dos ejemplos divertidos de malware: nunca faltan las partes interesadas en recopilar la mayor cantidad de datos posible.

What's Your Reaction?