Devoluciones de atestación remota. ¿Cuánta libertad se necesitará?

La atestación remota es una tecnología que existe desde hace décadas. Richard Stallman condenó las libertades que tomaría en 2005, un senador presentó un proyecto de ley que pedía que los chips requeridos fueran obligatorios y Microsoft preparó a Palladium para mejorar la "seguridad" y llevar la certificación remota (entre otras cosas) a las masas. Luego todo se vino abajo: se canceló Palladium, se retiró un senador y los chips TPM han estado presentes en nuestras PC durante años, pero en general se consideraban benignos.

Para aquellos que no saben qué es la atestación remota:

La atestación remota permite que un sistema externo valide criptográficamente ciertas propiedades de un dispositivo. Por ejemplo, demostrar a un sistema remoto que el arranque seguro está activado en su PC con Windows, sin posibilidad de falsificar esta prueba. Y, por extensión, potencialmente cargar un controlador de kernel que puede probar que ciertas aplicaciones instaladas no han sido manipuladas. Los chips TPM inventados en ~2004 eran muy temidos porque permitían esta capacidad, pero hasta ahora se usaban principalmente solo en redes corporativas y para el cifrado de discos duros BitLocker.Cuando se inventó por primera vez, los usuarios de Linux y Richard Stallman lo temían mucho, especialmente después de la implementación de Secure Boot. ¿Podría una red de Internet requerir que los usuarios estén ejecutando Windows actualizado, con el Arranque seguro habilitado y, por lo tanto, bloquear completamente Linux o cualquier persona que ejecute Windows de una manera que Microsoft no pretendía? Con atestación remota, absolutamente.

En la práctica, sin embargo, solo las redes corporativas han adoptado la atestación remota para unirse, y solo en sus PC comerciales a través del chip TPM (no BYOD aquí). Los TPM tienen una cantidad ridícula de certificados que requieren confianza, muchos de ellos en diferentes formatos y algoritmos (1681 en este momento, para ser exactos), y casi todo lo que no es una PC no tiene un TPM. . Por esta razón, crear una configuración de atestación remota que admita una amplia variedad de dispositivos fue, y es, muy difícil. Fácil para una empresa con una flota predecible en una sola plataforma, casi increíblemente complicado para la variedad aleatoria de dispositivos generales. Por lo tanto, la amenaza del TPM y la atestación remota en general ha sido descartada como una campaña de miedo de hace 2 décadas que nunca se hizo realidad.

Si tan solo siguiera siendo así. La atestación remota regresa y es, en mi opinión, una amenaza legítima a la libertad de los usuarios una vez más, y casi nadie se dio cuenta. Ni siquiera en Hacker News o círculos de Linux como Phoronix donde se discuten muchas nuevas tecnologías y modificaciones.

Considere años recientes:

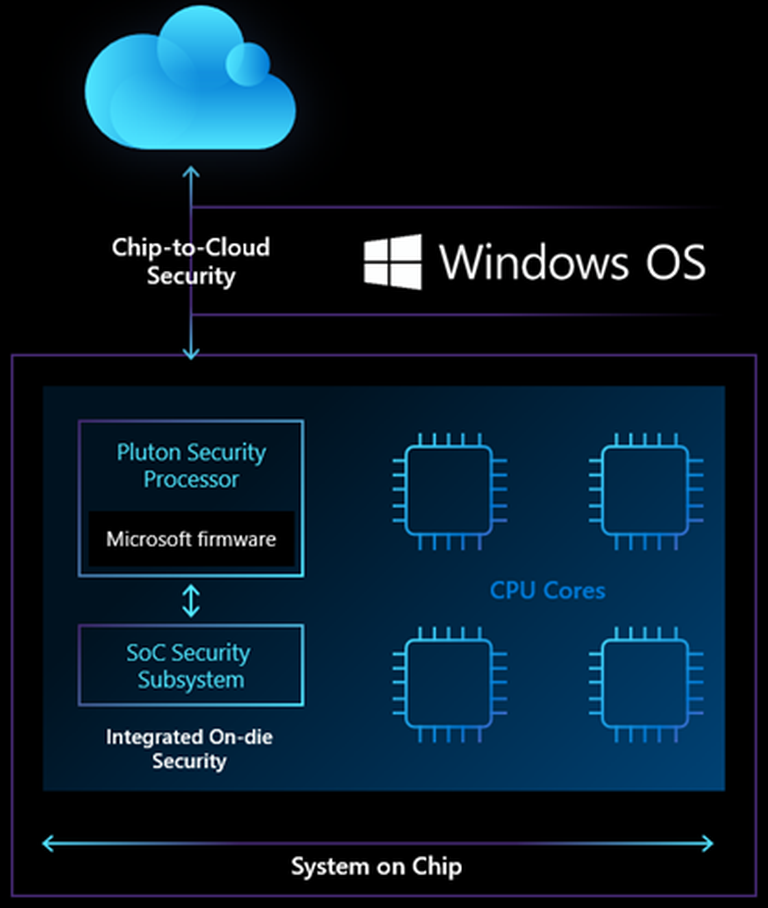

¿Por qué Microsoft construye su propio chip, Pluto, en los nuevos procesadores Intel, AMD y Qualcomm? ¿Por qué es tan importante agregar Unified Root of Trust a una PC con Windows?

La atestación remota es una tecnología que existe desde hace décadas. Richard Stallman condenó las libertades que tomaría en 2005, un senador presentó un proyecto de ley que pedía que los chips requeridos fueran obligatorios y Microsoft preparó a Palladium para mejorar la "seguridad" y llevar la certificación remota (entre otras cosas) a las masas. Luego todo se vino abajo: se canceló Palladium, se retiró un senador y los chips TPM han estado presentes en nuestras PC durante años, pero en general se consideraban benignos.

Para aquellos que no saben qué es la atestación remota:

La atestación remota permite que un sistema externo valide criptográficamente ciertas propiedades de un dispositivo. Por ejemplo, demostrar a un sistema remoto que el arranque seguro está activado en su PC con Windows, sin posibilidad de falsificar esta prueba. Y, por extensión, potencialmente cargar un controlador de kernel que puede probar que ciertas aplicaciones instaladas no han sido manipuladas. Los chips TPM inventados en ~2004 eran muy temidos porque permitían esta capacidad, pero hasta ahora se usaban principalmente solo en redes corporativas y para el cifrado de discos duros BitLocker.Cuando se inventó por primera vez, los usuarios de Linux y Richard Stallman lo temían mucho, especialmente después de la implementación de Secure Boot. ¿Podría una red de Internet requerir que los usuarios estén ejecutando Windows actualizado, con el Arranque seguro habilitado y, por lo tanto, bloquear completamente Linux o cualquier persona que ejecute Windows de una manera que Microsoft no pretendía? Con atestación remota, absolutamente.

En la práctica, sin embargo, solo las redes corporativas han adoptado la atestación remota para unirse, y solo en sus PC comerciales a través del chip TPM (no BYOD aquí). Los TPM tienen una cantidad ridícula de certificados que requieren confianza, muchos de ellos en diferentes formatos y algoritmos (1681 en este momento, para ser exactos), y casi todo lo que no es una PC no tiene un TPM. . Por esta razón, crear una configuración de atestación remota que admita una amplia variedad de dispositivos fue, y es, muy difícil. Fácil para una empresa con una flota predecible en una sola plataforma, casi increíblemente complicado para la variedad aleatoria de dispositivos generales. Por lo tanto, la amenaza del TPM y la atestación remota en general ha sido descartada como una campaña de miedo de hace 2 décadas que nunca se hizo realidad.

Si tan solo siguiera siendo así. La atestación remota regresa y es, en mi opinión, una amenaza legítima a la libertad de los usuarios una vez más, y casi nadie se dio cuenta. Ni siquiera en Hacker News o círculos de Linux como Phoronix donde se discuten muchas nuevas tecnologías y modificaciones.

Considere años recientes:

¿Por qué Microsoft construye su propio chip, Pluto, en los nuevos procesadores Intel, AMD y Qualcomm? ¿Por qué es tan importante agregar Unified Root of Trust a una PC con Windows?

What's Your Reaction?