La llave USB guarda tus secretos... ¿mientras tus dedos estén mojados?

[Walker] tiene un nuevo proyecto muy interesante: una versión completamente diferente de una unidad USB autodestructiva. En lugar de confiar en el cifrado u otras características de seguridad "visibles", este dispositivo se ve y funciona como una unidad USB completamente normal. La única diferencia es esta: si una persona no autorizada lo conecta, no hay datos. ¿Qué distingue el acceso autorizado del acceso no autorizado? Dedos mojados.

Suena raro, pero repasemos el pensamiento detrás del concepto. En primer lugar, el cifrado es, por supuesto, la solución correcta y tecnológicamente sólida para la seguridad de los datos. Sin embargo, en algunos entornos, la mera presencia de tecnología de cifrado puede considerarse incriminatoria. En tales entornos, lo mejor es que el jugador parezca completamente normal.

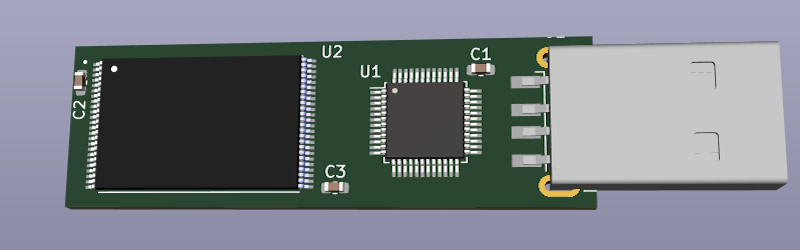

Alternar el pin de habilitación de chip (CE) ocultará el contenido de la unidad.

Alternar el pin de habilitación de chip (CE) ocultará el contenido de la unidad.La segunda parte es el control de acceso; la parte de los "dedos mojados". [Walker] planea tener electrodos ocultos para medir subrepticiamente la resistencia del dedo de un usuario cuando está enchufado. Dice que un dedo seco debe tener alrededor de 1,5 MΩ, pero los dedos mojados son más como 500 kΩ.

Pero, ¿por qué detectar un dedo mojado en el control de acceso? Bueno, ¿qué no haría una persona normal justo antes de conectar una unidad USB? Lamerse el dedo. ¿Y qué debería ser capaz de detectar fácilmente un microcontrolador sin muchas piezas adicionales? Un dedo recién lamido.

Por supuesto, detectar la piel húmeda es solo la mitad de la ecuación. Todavía necesita implementar un dispositivo de almacenamiento masivo USB, y aquí es donde las cosas se ponen particularmente interesantes. Incluso si no está interesado en el lado secreto de este dispositivo, la investigación que [Walker] ha realizado sobre los controladores de almacenamiento USB y los chips flash, combinados con las huellas de KiCad que ya ha ensamblado, significa que este proyecto de código abierto será un gran ejemplo para todos. . buscan rodar sus propias memorias USB.

Los lectores habituales recordarán que [Walker] estuvo trabajando anteriormente en un "wall wart" de Linux muy impresionante dirigido a los probadores de penetración, pero la escasez de chips ha puesto este ambicioso proyecto en suspenso por el momento. Como esta versión parece usar componentes menos exóticos, esperamos que pueda evitar un destino similar.

[Walker] tiene un nuevo proyecto muy interesante: una versión completamente diferente de una unidad USB autodestructiva. En lugar de confiar en el cifrado u otras características de seguridad "visibles", este dispositivo se ve y funciona como una unidad USB completamente normal. La única diferencia es esta: si una persona no autorizada lo conecta, no hay datos. ¿Qué distingue el acceso autorizado del acceso no autorizado? Dedos mojados.

Suena raro, pero repasemos el pensamiento detrás del concepto. En primer lugar, el cifrado es, por supuesto, la solución correcta y tecnológicamente sólida para la seguridad de los datos. Sin embargo, en algunos entornos, la mera presencia de tecnología de cifrado puede considerarse incriminatoria. En tales entornos, lo mejor es que el jugador parezca completamente normal.

Alternar el pin de habilitación de chip (CE) ocultará el contenido de la unidad.

Alternar el pin de habilitación de chip (CE) ocultará el contenido de la unidad.La segunda parte es el control de acceso; la parte de los "dedos mojados". [Walker] planea tener electrodos ocultos para medir subrepticiamente la resistencia del dedo de un usuario cuando está enchufado. Dice que un dedo seco debe tener alrededor de 1,5 MΩ, pero los dedos mojados son más como 500 kΩ.

Pero, ¿por qué detectar un dedo mojado en el control de acceso? Bueno, ¿qué no haría una persona normal justo antes de conectar una unidad USB? Lamerse el dedo. ¿Y qué debería ser capaz de detectar fácilmente un microcontrolador sin muchas piezas adicionales? Un dedo recién lamido.

Por supuesto, detectar la piel húmeda es solo la mitad de la ecuación. Todavía necesita implementar un dispositivo de almacenamiento masivo USB, y aquí es donde las cosas se ponen particularmente interesantes. Incluso si no está interesado en el lado secreto de este dispositivo, la investigación que [Walker] ha realizado sobre los controladores de almacenamiento USB y los chips flash, combinados con las huellas de KiCad que ya ha ensamblado, significa que este proyecto de código abierto será un gran ejemplo para todos. . buscan rodar sus propias memorias USB.

Los lectores habituales recordarán que [Walker] estuvo trabajando anteriormente en un "wall wart" de Linux muy impresionante dirigido a los probadores de penetración, pero la escasez de chips ha puesto este ambicioso proyecto en suspenso por el momento. Como esta versión parece usar componentes menos exóticos, esperamos que pueda evitar un destino similar.

What's Your Reaction?