Google Play 应用程序的下载量超过 2000 万次,电池电量耗尽,网络带宽不足

展开

图片 |盖蒂图片社

展开

图片 |盖蒂图片社

展开

图片 |盖蒂图片社

展开

图片 |盖蒂图片社

在研究人员检测到恶意活动后,Google Play 启动了 16 个应用程序,总安装量超过 2000 万次,这些活动可能导致运行它们的 Android 设备更快地耗尽电池并使用比正常情况更多的数据。 p>

安全公司迈克菲周三表示,这些应用程序提供了合法功能,包括手电筒、相机、二维码读取和测量转换。然而,一旦打开,这些应用程序就会偷偷下载额外的代码,诱使他们进行广告欺诈。此后,受感染的设备通过谷歌旗下的 Firebase 云消息平台接收消息,要求它们在后台打开特定网页并选择链接,人为地夸大广告获得的点击次数。

“这主要是关于访问由 FCM 消息提供服务的网站,并在模仿用户行为的同时在后台连续浏览它们,”McAfee 的 SangRyol Ryu 写道。 “这可能会导致网络流量过大并在用户没有注意到的情况下消耗电力,同时为该恶意软件背后的威胁行为者创造利润。”

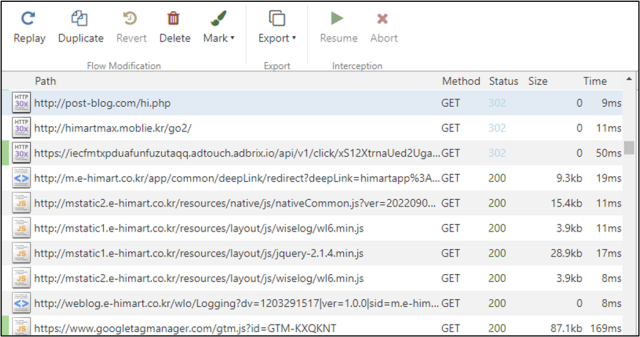

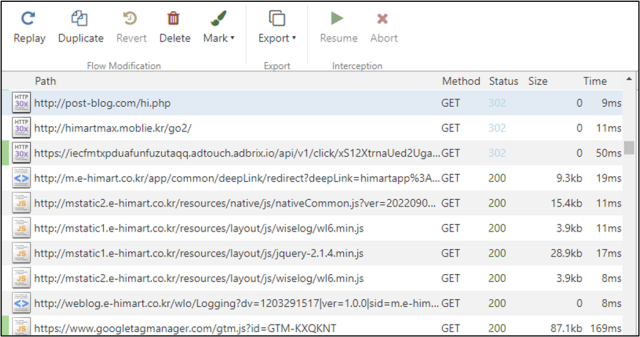

该帖子包含以下屏幕截图,显示了设备在执行作弊时发出的附加网络请求的一小部分示例。

放大

放大

所有恶意应用程序都带有一个名为 com.liveposting 的代码库,它充当代理并运行隐藏的广告服务。其他应用程序还附带一个名为 com.click.cas 的附加库,该库专注于自动点击功能。为了隐藏欺诈行为,这些应用在安装后等待了大约一个小时才运行库。

广告欺诈通过联属网络营销计划进行,该计划允许第三方获得一部分广告收入,以换取将最终用户引导至广告的链接。诈骗者并没有真正将真实用户带到该网站,而是使用机器人或其他自动化方法伪造推荐来模仿真实用户的参与。

McAfee 检测到的应用程序包括:

包裹名字 SHA256 姓 已上传 com.hantor.CozyCamera a84d51b9d7ae675c38e260b293498db071b1dfb08400b4f65ae51bcda94b253e 高速摄像机 10,000,000+ com.james.SmartTaskManager 00c0164d787db2ad6ff4eeebbc0752fcd773e7bf016ea74886da3eeceaefcf76 智能任务管理器 5,000,000+ kr.caramel.flash_plus b675404c7e835febe7c6c703b238fb23d67e9bd0df1af0d6d2ff5ddf35923fb3 手电筒+ 1,000,000+ com.smh.memocalendar 65794d45aa5c486029593a2d12580746582b47f0725f2f002f0f9c4fd1faf92c 달력메모장 1,000,000+ com.joysoft.wordBook 82723816760f762b18179f3c500c70f210bbad712b0a6dfbfba8d0d77753db8d K-字典 1,000,000+ com.kmshack.BusanBus b252f742b8b7ba2fa7a7aa78206271747bcf046817a553e82bd999dc580beabb 釜山巴士 1,000,000+ com.candlencom.candleprotest a2447364d1338b73a6272ba8028e2524a8f54897ad5495521e4fab9c0fd4df6d 手电筒+ 500,000+ com.movinapp.quicknote

展开

图片 |盖蒂图片社

展开

图片 |盖蒂图片社

在研究人员检测到恶意活动后,Google Play 启动了 16 个应用程序,总安装量超过 2000 万次,这些活动可能导致运行它们的 Android 设备更快地耗尽电池并使用比正常情况更多的数据。 p>

安全公司迈克菲周三表示,这些应用程序提供了合法功能,包括手电筒、相机、二维码读取和测量转换。然而,一旦打开,这些应用程序就会偷偷下载额外的代码,诱使他们进行广告欺诈。此后,受感染的设备通过谷歌旗下的 Firebase 云消息平台接收消息,要求它们在后台打开特定网页并选择链接,人为地夸大广告获得的点击次数。

“这主要是关于访问由 FCM 消息提供服务的网站,并在模仿用户行为的同时在后台连续浏览它们,”McAfee 的 SangRyol Ryu 写道。 “这可能会导致网络流量过大并在用户没有注意到的情况下消耗电力,同时为该恶意软件背后的威胁行为者创造利润。”

该帖子包含以下屏幕截图,显示了设备在执行作弊时发出的附加网络请求的一小部分示例。

放大

放大

所有恶意应用程序都带有一个名为 com.liveposting 的代码库,它充当代理并运行隐藏的广告服务。其他应用程序还附带一个名为 com.click.cas 的附加库,该库专注于自动点击功能。为了隐藏欺诈行为,这些应用在安装后等待了大约一个小时才运行库。

广告欺诈通过联属网络营销计划进行,该计划允许第三方获得一部分广告收入,以换取将最终用户引导至广告的链接。诈骗者并没有真正将真实用户带到该网站,而是使用机器人或其他自动化方法伪造推荐来模仿真实用户的参与。

McAfee 检测到的应用程序包括:

包裹名字 SHA256 姓 已上传 com.hantor.CozyCamera a84d51b9d7ae675c38e260b293498db071b1dfb08400b4f65ae51bcda94b253e 高速摄像机 10,000,000+ com.james.SmartTaskManager 00c0164d787db2ad6ff4eeebbc0752fcd773e7bf016ea74886da3eeceaefcf76 智能任务管理器 5,000,000+ kr.caramel.flash_plus b675404c7e835febe7c6c703b238fb23d67e9bd0df1af0d6d2ff5ddf35923fb3 手电筒+ 1,000,000+ com.smh.memocalendar 65794d45aa5c486029593a2d12580746582b47f0725f2f002f0f9c4fd1faf92c 달력메모장 1,000,000+ com.joysoft.wordBook 82723816760f762b18179f3c500c70f210bbad712b0a6dfbfba8d0d77753db8d K-字典 1,000,000+ com.kmshack.BusanBus b252f742b8b7ba2fa7a7aa78206271747bcf046817a553e82bd999dc580beabb 釜山巴士 1,000,000+ com.candlencom.candleprotest a2447364d1338b73a6272ba8028e2524a8f54897ad5495521e4fab9c0fd4df6d 手电筒+ 500,000+ com.movinapp.quicknoteWhat's Your Reaction?