Microsoft Exchange 0-day 受到攻击威胁 220,000 台服务器

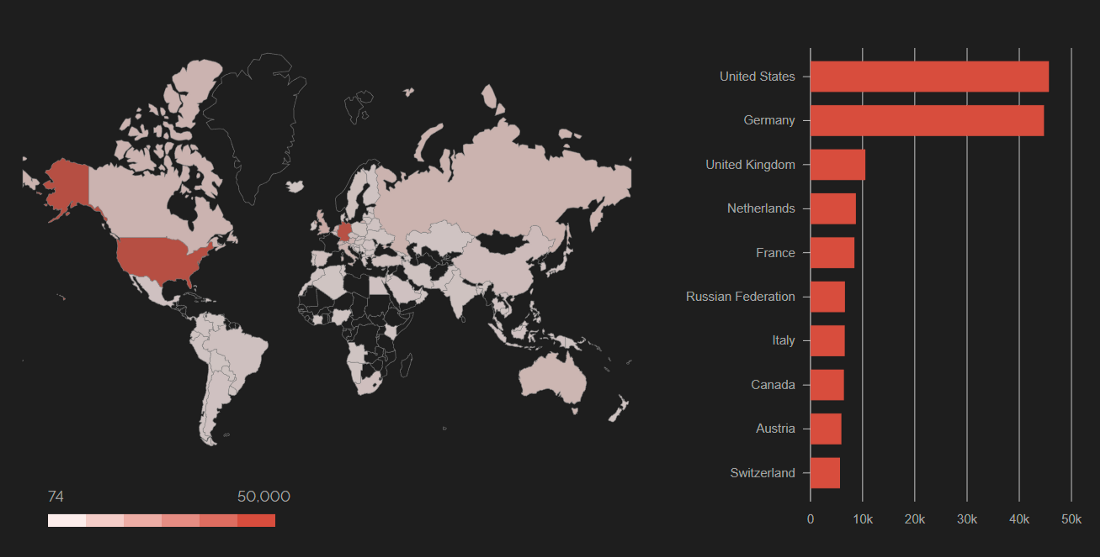

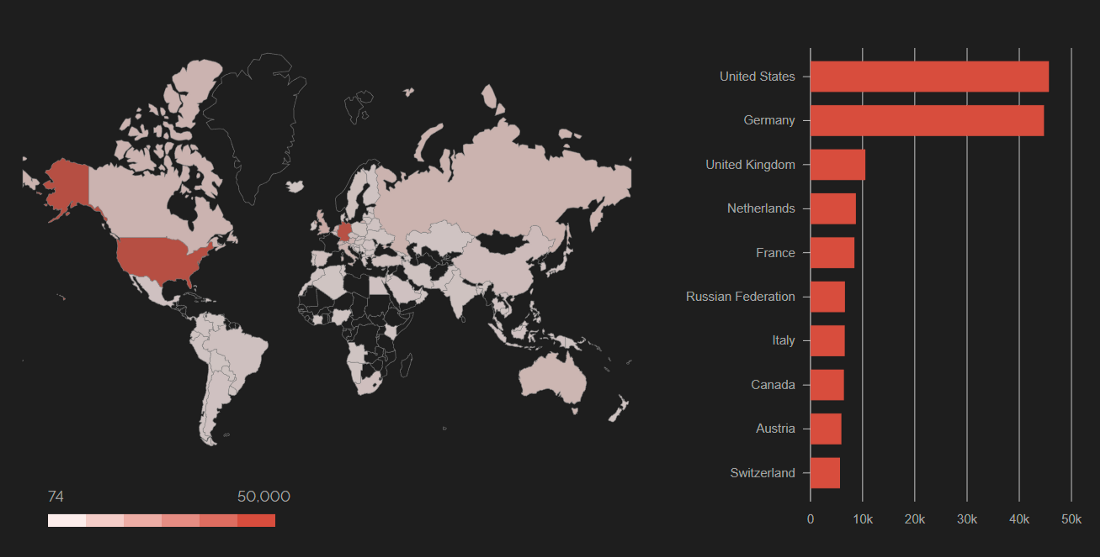

随着时间的推移,本地 Exchange 服务器。

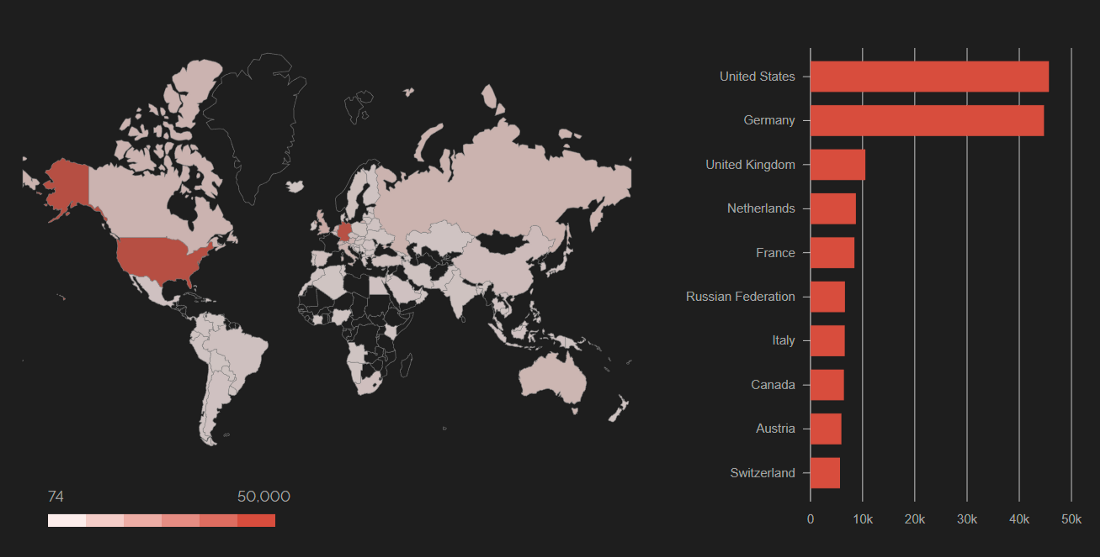

按地理位置划分的本地 Exchange 服务器。

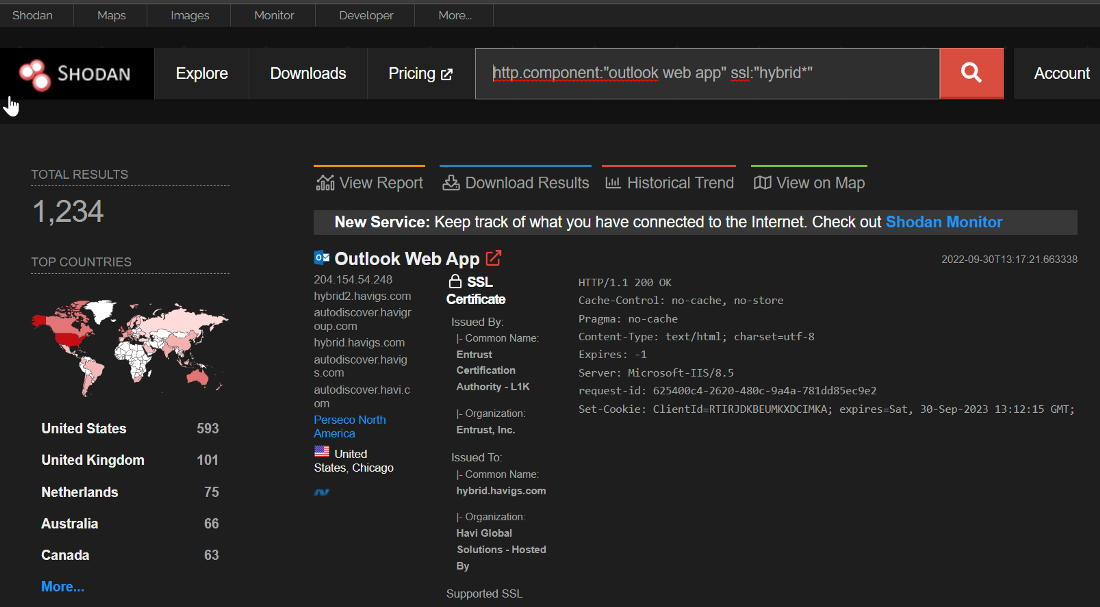

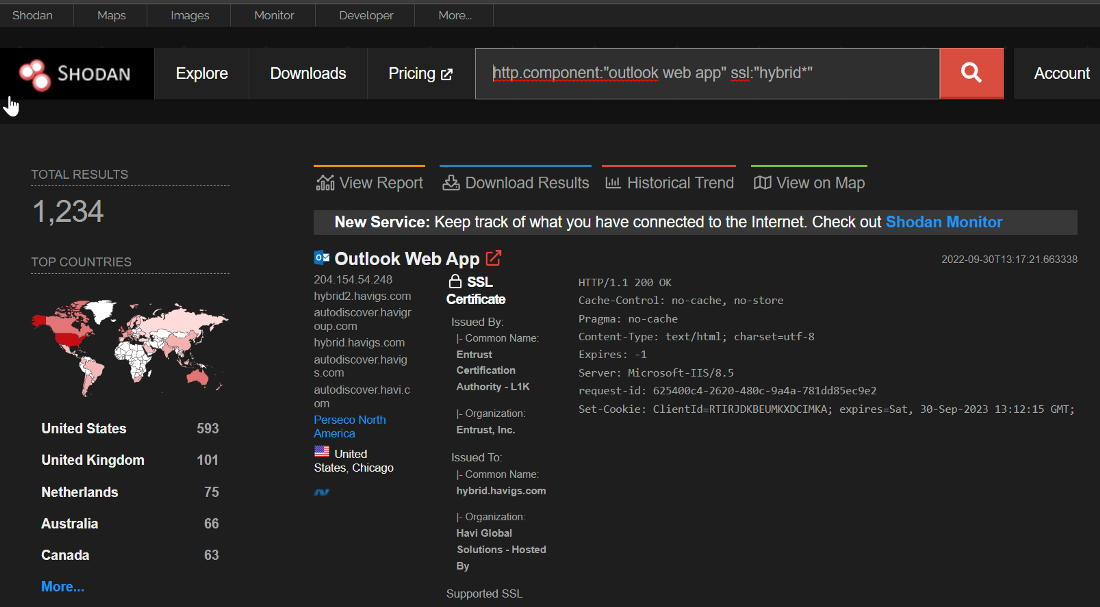

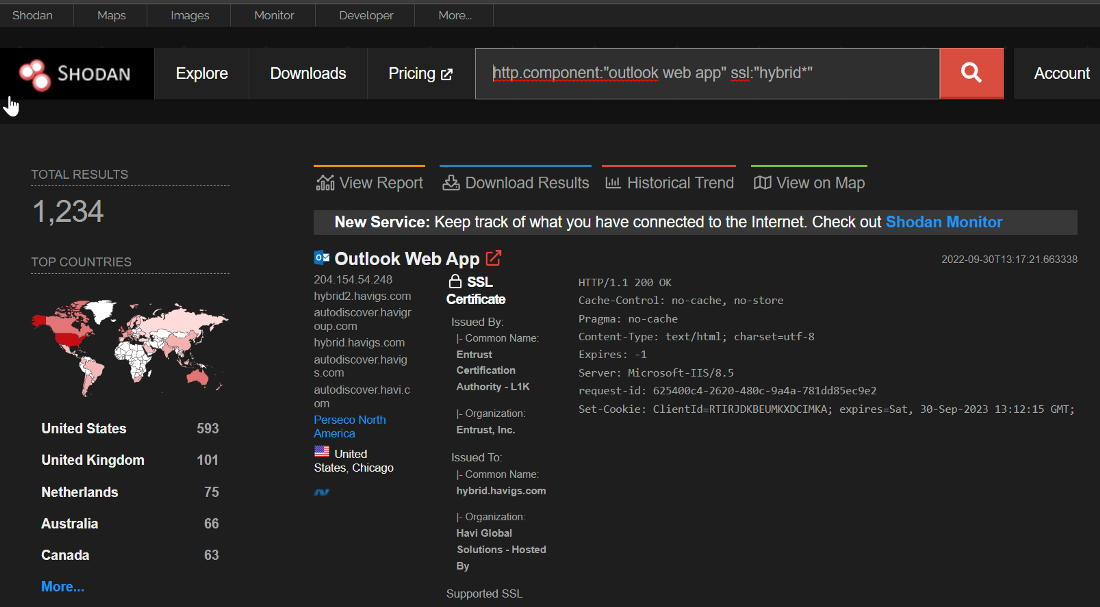

混合 Exchange 服务器。

周三的 GTSC 帖子称,攻击者正在利用第 0 天通过 webshell 感染服务器,webshell 是一种允许他们发出命令的基于文本的界面。这些 webshell 包含简体中文字符,导致研究人员假设黑客能说流利的中文。发布的命令还带有 China Chopper 的签名,这是说中文的威胁行为者常用的 webshell,包括几个高级持续性威胁......

周三的 GTSC 帖子称,攻击者正在利用第 0 天通过 webshell 感染服务器,webshell 是一种允许他们发出命令的基于文本的界面。这些 webshell 包含简体中文字符,导致研究人员假设黑客能说流利的中文。发布的命令还带有 China Chopper 的签名,这是说中文的威胁行为者常用的 webshell,包括几个高级持续性威胁......

周三的 GTSC 帖子称,攻击者正在利用第 0 天通过 webshell 感染服务器,webshell 是一种允许他们发出命令的基于文本的界面。这些 webshell 包含简体中文字符,导致研究人员假设黑客能说流利的中文。发布的命令还带有 China Chopper 的签名,这是说中文的威胁行为者常用的 webshell,包括几个高级持续性威胁......

What's Your Reaction?