12 годин частину мережі Apple захопив російський Ростелеком?

Протягом трохи більше 12 годин 26-27 липня мережа російського Ростелекома почала рекламувати маршрути для частини мережі Apple. Результатом цього стало те, що користувачі Інтернету в певних частинах Інтернету, які намагалися підключитися до сервісів Apple, могли бути перенаправлені в мережу Ростелекома. Apple Engineering, схоже, вдалося зменшити вплив, і врешті-решт «Ростелеком» припинив надсилати підроблені повідомлення про маршрути. Однак ця подія продемонструвала, як Apple може додатково захистити свої мережі за допомогою авторизації джерела маршруту (ROA).

Нам ще не відомо про інформацію від Apple про те, які служби Apple постраждали, якщо такі є. Ми також не бачили жодної інформації від «Ростелекома», яка б вказувала на те, була це помилка конфігурації чи навмисна дія.

Давайте дослідимо те, що ми знаємо про те, що трапилося, і як Route Origin Authorization (ROA) може допомогти запобігти цим типам подій.

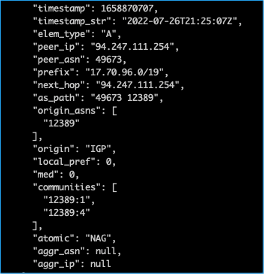

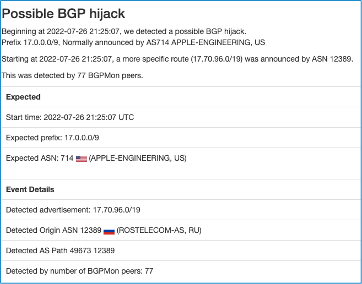

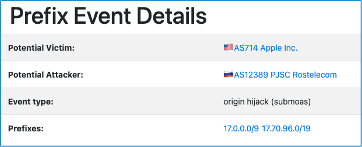

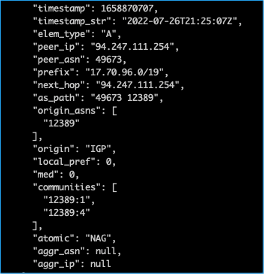

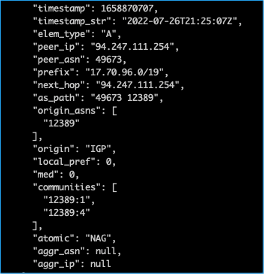

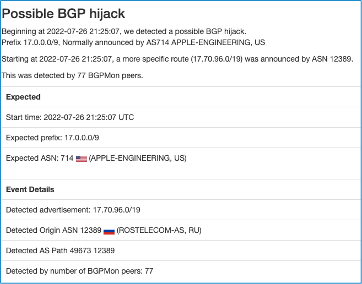

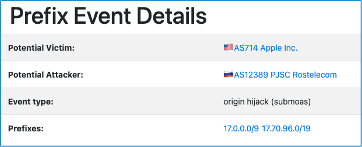

Близько 21:25 UTC 26 липня 2022 року мережа AS12389 компанії «Ростелеком» почала рекламувати 17.70.96.0/19. Цей префікс є частиною блоку Apple 17.0.0.0/8; зазвичай Apple рекламує лише більший блок 17.0.0.0/9, а не меншу довжину префікса.

Якщо на маршрути, які рекламує мережа, не поширюється дійсна авторизація джерела маршруту (ROA), єдиним вибором під час викрадення маршруту є оголошення більш конкретних маршрутів. Це саме те, що Apple Engineering зробила сьогодні; дізнавшись про злом, він почав рекламувати 17.70.96.0/21 для спрямування трафіку на AS714.

Дані RIPE RIS, зібрані за допомогою інструменту pybgpkit

Дані RIPE RIS, зібрані за допомогою інструменту pybgpkitНезрозуміло, що робив AS12389, оскільки він рекламував той самий префікс одночасно з префіксом AS.

Дані RIPE RIS, зібрані за допомогою інструменту pybgpkit

Дані RIPE RIS, зібрані за допомогою інструменту pybgpkitНе маючи достовірних даних для фільтрації можливих спроб викрадення, маршрут, оголошений AS12389, поширився по всьому світу. Інцидент був зафіксований BGPstream.com (Cisco Works) і Intel Internet GRIP (GA Tech).

https://bgpstream.crosswork.cisco.com/event/293915< / figure>

https://bgpstream.crosswork.cisco.com/event/293915< / figure> https://grip.inetintel.cc.gatech.edu/events/submoas / submoas-1658870700-714= 12389/17.70.96.0-19_17.0.0.0-9

https://grip.inetintel.cc.gatech.edu/events/submoas / submoas-1658870700-714= 12389/17.70.96.0-19_17.0.0.0-9Наші збирачі маршрутів у Сіднеї та Сінгапурі також отримали ці маршрути з AS12389:

BGP4MP_ET|07/26/22 21:25:10.065207|A|169.254.169.254|64515|17.70.96.0/19|64515 65534 20473 3257 1273 12389 12389 12389 12389|IGP BGP4MP_ET|07/26/22 21:25:11.211901|A|169.254.169.254|64515|17.70.96.0/19|64515 65534 20473 17819 7474 7473 12389|IGP BGP4MP_ET|07...

Протягом трохи більше 12 годин 26-27 липня мережа російського Ростелекома почала рекламувати маршрути для частини мережі Apple. Результатом цього стало те, що користувачі Інтернету в певних частинах Інтернету, які намагалися підключитися до сервісів Apple, могли бути перенаправлені в мережу Ростелекома. Apple Engineering, схоже, вдалося зменшити вплив, і врешті-решт «Ростелеком» припинив надсилати підроблені повідомлення про маршрути. Однак ця подія продемонструвала, як Apple може додатково захистити свої мережі за допомогою авторизації джерела маршруту (ROA).

Нам ще не відомо про інформацію від Apple про те, які служби Apple постраждали, якщо такі є. Ми також не бачили жодної інформації від «Ростелекома», яка б вказувала на те, була це помилка конфігурації чи навмисна дія.

Давайте дослідимо те, що ми знаємо про те, що трапилося, і як Route Origin Authorization (ROA) може допомогти запобігти цим типам подій.

Близько 21:25 UTC 26 липня 2022 року мережа AS12389 компанії «Ростелеком» почала рекламувати 17.70.96.0/19. Цей префікс є частиною блоку Apple 17.0.0.0/8; зазвичай Apple рекламує лише більший блок 17.0.0.0/9, а не меншу довжину префікса.

Якщо на маршрути, які рекламує мережа, не поширюється дійсна авторизація джерела маршруту (ROA), єдиним вибором під час викрадення маршруту є оголошення більш конкретних маршрутів. Це саме те, що Apple Engineering зробила сьогодні; дізнавшись про злом, він почав рекламувати 17.70.96.0/21 для спрямування трафіку на AS714.

Дані RIPE RIS, зібрані за допомогою інструменту pybgpkit

Дані RIPE RIS, зібрані за допомогою інструменту pybgpkitНезрозуміло, що робив AS12389, оскільки він рекламував той самий префікс одночасно з префіксом AS.

Дані RIPE RIS, зібрані за допомогою інструменту pybgpkit

Дані RIPE RIS, зібрані за допомогою інструменту pybgpkitНе маючи достовірних даних для фільтрації можливих спроб викрадення, маршрут, оголошений AS12389, поширився по всьому світу. Інцидент був зафіксований BGPstream.com (Cisco Works) і Intel Internet GRIP (GA Tech).

https://bgpstream.crosswork.cisco.com/event/293915< / figure>

https://bgpstream.crosswork.cisco.com/event/293915< / figure> https://grip.inetintel.cc.gatech.edu/events/submoas / submoas-1658870700-714= 12389/17.70.96.0-19_17.0.0.0-9

https://grip.inetintel.cc.gatech.edu/events/submoas / submoas-1658870700-714= 12389/17.70.96.0-19_17.0.0.0-9Наші збирачі маршрутів у Сіднеї та Сінгапурі також отримали ці маршрути з AS12389:

BGP4MP_ET|07/26/22 21:25:10.065207|A|169.254.169.254|64515|17.70.96.0/19|64515 65534 20473 3257 1273 12389 12389 12389 12389|IGP BGP4MP_ET|07/26/22 21:25:11.211901|A|169.254.169.254|64515|17.70.96.0/19|64515 65534 20473 17819 7474 7473 12389|IGP BGP4MP_ET|07...What's Your Reaction?